¿Qué son los ataques Zero-Day?

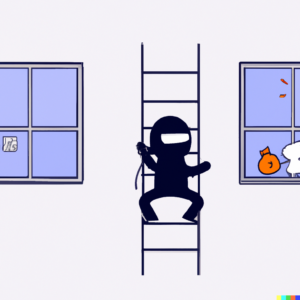

Los ataques «zero-day» son como los robos perfectos del mundo de la ciberseguridad. Son ataques que aprovechan debilidades en sistemas y programas que aún no se han descubierto ni se han solucionado, lo que significa que los atacantes son los primeros en explotarlas.

Al igual que en una película de suspense, el atacante tiene la ventaja de actuar en secreto, lo que le da una gran ventaja sobre los sistemas de seguridad que aún no están preparados para detectar y prevenir este tipo de ataques. Los ataques «zero-day» pueden ser devastadores, ya que los atacantes pueden robar información confidencial, instalar malware o incluso tomar el control de sistemas enteros.

Es por eso que es importante estar al tanto de las últimas actualizaciones de seguridad y utilizar soluciones de seguridad avanzadas que puedan detectar y bloquear estos ataques antes de que causen daño. ¡No permitas que los atacantes obtengan la ventaja! Protégete a ti mismo y a tu información con medidas de seguridad proactivas.

Funcionamiento de un Zero-Day

- Identificación de una debilidad: Los atacantes buscan debilidades en sistemas o programas que aún no se han descubierto ni se han solucionado. Esto puede implicar la investigación de software, la ingeniería inversa o la compra de exploits en mercados de la darkweb.

- Desarrollo de un exploit: Una vez que han identificado una debilidad, los atacantes desarrollan un exploit que está diseñado específicamente para aprovechar esa debilidad en el sistema o programa vulnerable. El exploit puede ser un archivo adjunto de correo electrónico, un enlace malicioso en una página web, un archivo descargado o incluso un mensaje de texto.

- Entrega del exploit: Los atacantes envían el exploit a las víctimas. Esto puede ocurrir a través de correos electrónicos de phishing, publicidad maliciosa en línea, mensajes de texto o cualquier otro medio que pueda engañar a la víctima para que interactúe con el exploit.

- Ejecución del exploit: Una vez que la víctima interactúa con el exploit, se desencadena una secuencia de comandos maliciosos que aprovecha la debilidad del sistema o programa para permitir que el atacante acceda a información confidencial, instale malware o tome el control del sistema completo.

- Movimiento lateral: Una vez que el atacante tiene acceso al sistema o programa vulnerable, puede utilizar herramientas de penetración adicionales para moverse lateralmente a través de la red, acceder a otros sistemas o buscar más información confidencial.

- Mantenimiento del acceso: El atacante puede utilizar herramientas de mantenimiento de acceso para asegurarse de que todavía tienen acceso al sistema o programa vulnerable, incluso después de que el exploit original haya sido detectado y corregido.

¿Cómo prevenir ataques de vulnerabilidades desconocidas?

Prevenir ataques de vulnerabilidades desconocidas o «zero-days» puede ser un desafío, ya que estos exploits aprovechan fallos de seguridad no conocidos previamente en software o hardware. Sin embargo, hay algunas prácticas recomendadas que pueden ayudar a reducir el riesgo de ser víctima de estos ataques:

- Mantén actualizado tu software y hardware: Instala regularmente las actualizaciones de seguridad y parches proporcionados por los fabricantes y desarrolladores de software. Asegúrate de actualizar todos los dispositivos y sistemas en tu red.¡En este post te enseñamos como! Importancia de actualizar el software

- Utiliza software de seguridad: Instala y mantén actualizado software de seguridad confiable, como antivirus, firewalls y sistemas de detección de intrusos. Estas herramientas pueden ayudar a identificar y bloquear amenazas antes de que causen daño.

- Segmentación de red: Organiza tu red en segmentos separados, lo que dificulta el movimiento lateral de los atacantes si logran acceder a una parte de tu red.

- Monitoreo y auditoría: Realiza un seguimiento de las actividades en tu red y realiza auditorías regulares para identificar posibles signos de actividad sospechosa o no autorizada.

- Principio de mínimo privilegio: Restringe el acceso a información y recursos a aquellos usuarios y aplicaciones que realmente los necesitan. Otorga permisos solo en función de las necesidades laborales.

- Capacitación en concienciación sobre seguridad: Proporciona a los empleados formación sobre seguridad de la información, enseñándoles a reconocer y evitar riesgos como ataques de phishing y descargas de software malicioso.

- Protección de contraseñas y autenticación de múltiples factores: Implementa políticas de contraseñas seguras y utiliza autenticación de múltiples factores (MFA) siempre que sea posible.

- Realiza copias de seguridad: Asegúrate de realizar copias de seguridad de tus datos críticos con regularidad y almacenarlas en un lugar seguro. Esto te permitirá recuperar información en caso de un ataque exitoso.

- Colabora con otras organizaciones: Comparte información sobre amenazas y colabora con otras organizaciones y expertos en ciberseguridad para estar al tanto de las últimas tendencias y técnicas de ataque.

- Plan de respuesta a incidentes: Desarrolla un plan de respuesta a incidentes de seguridad que incluya procedimientos claros para identificar, aislar y remediar ataques. Esto te permitirá responder de manera rápida y eficaz si eres víctima de un ataque de «zero-day».

Aunque no se puede garantizar una protección completa contra las vulnerabilidades desconocidas, seguir estas prácticas puede reducir significativamente el riesgo de ser víctima de un ataque «zero-day».