En CiberTRS recibimos un correo malicioso. En este artículo, os explicamos cómo descubrimos su procedencia y lo analizamos para conocer su origen.

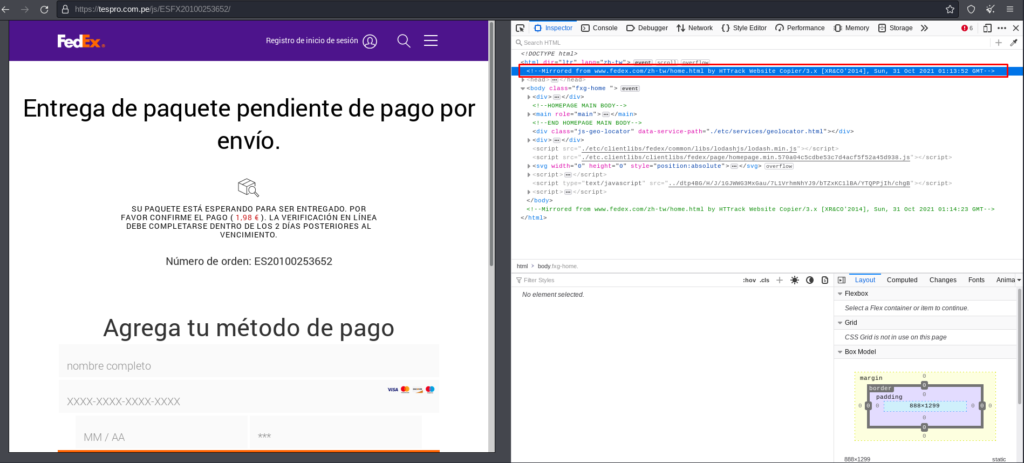

Recientemente llegó a una bandeja de entrada un correo sospechoso de phishing: una notificación de FedEx que reclamaba pagar 2€ para ser entregado. Como podemos ver, es una cantidad que puede pasar desapercibida o despreciarse por su tamaño y puede no ser muy alarmante. Nada más recibir el correo, nuestro equipo de ciberseguridad comenzó una pequeña investigación parar obtener más información de la campaña de phishing que estábamos recibiendo. Por el tipo de correo que es, totalmente general, se determina que no es un ataque dirigido (spear phising) a la organización. Se trata de una web clonada, y así lo podemos ver en uno de los comentarios de la página:

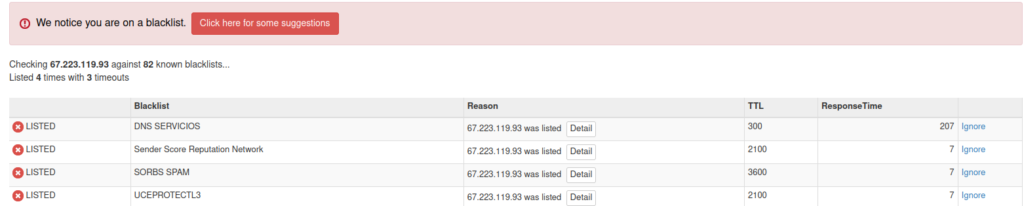

Consultamos la IP que envía el correo. Comprobamos la reputación de dirección, y resulta que la IP aparece listada como maliciosa en distintas webs de blacklist:

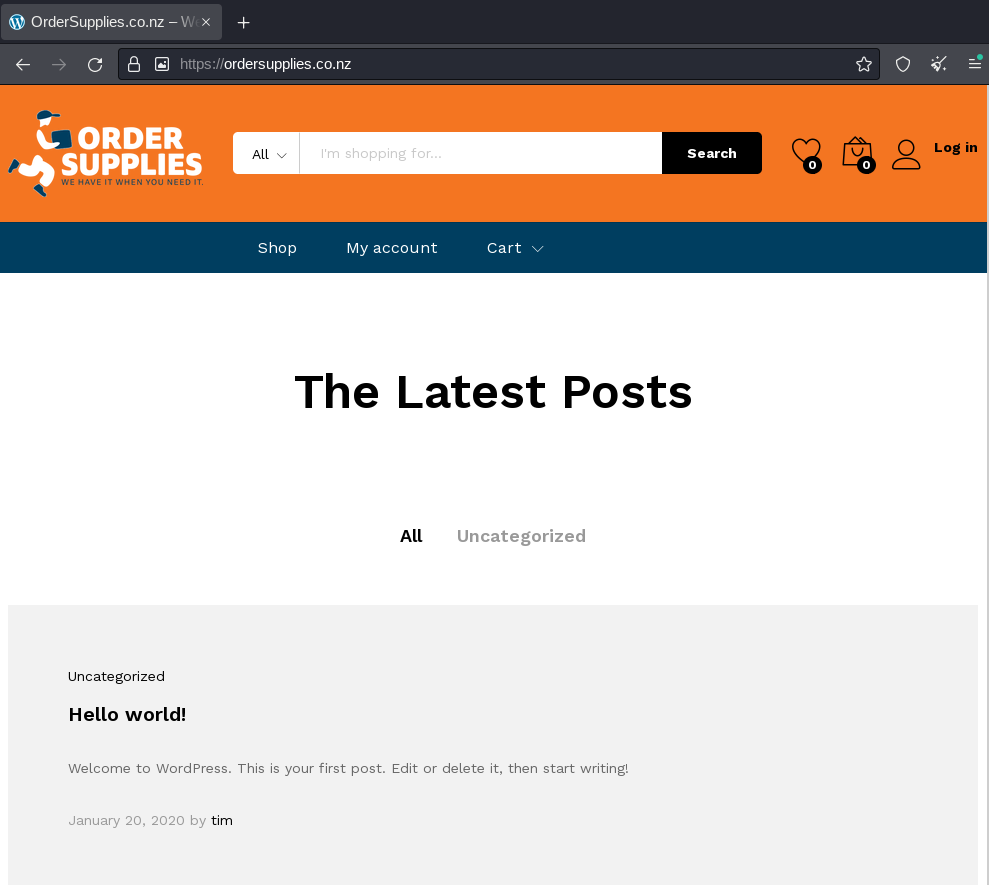

El dominio que envía el correo malicioso (ordersupplies[.]co[.]nz) aloja un WordPress bastante abandonado, donde no hay ni rastro sobre «FedEx». Está claro que se trata de una campaña de phishing, pero seguimos investigando la página web maliciosa y dónde se encuentra alojada.

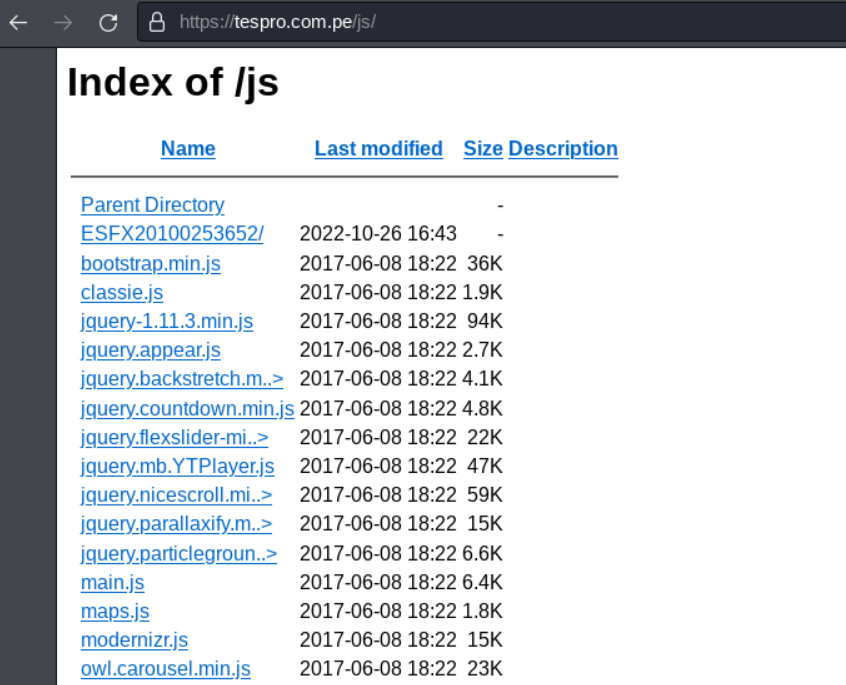

Volviendo a la página maliciosa, nos encontramos con que la web fraudulenta se encuentra alojada en otro dominio: tespro[.]com[.]pe, en concreto en el directorio. Se trata de una web de tecnología en seguridad de procesos. En el directorio /js nos encontramos con archivos varios de javascript, como jquery, bootstrap, todas con la fecha del 2017-06-08 excepto uno, “ESF20100253652”, que es al que lleva el enlace del correo electrónico malicioso.

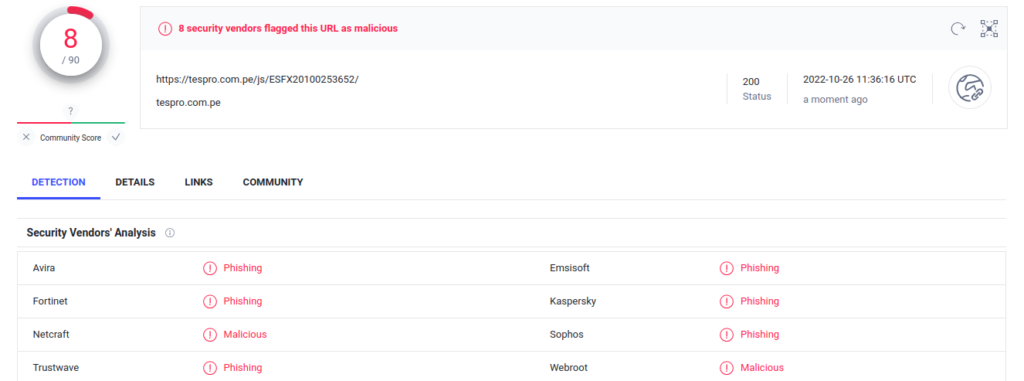

Consultando en Virustotal la página web, obtenemos el siguiente resultado del análisis, por si hubiese alguna duda más de si se trata de una web fraudulenta o no.

Conclusión del análisis de phishing

Tras revisar el dominio de la web que aloja el phishing, llegamos a la conclusión de que el dominio había sido comprometido y se estaba utilizando con fines maliciosos, como lo es esta campaña de Phising. Podemos ver que la última modificación es reciente, del 26 de octubre de 2022, y nos pusimos en contacto con la empresa ese mismo día para notificarles el incidente. Ese mismo día fue el que también recibimos el correo malicioso.

La cuenta de WordPress puede haber sido conseguida de distintas formas, como un ataque de phishing a la propia empresa, credenciales filtradas y la reutilización en algún usuario de WordPress con permisos para hacer estas modificaciones, o la explotación de alguna vulnerabilidad de WordPress o sus plugins. Desde CiberTRS os recordamos la importancia de realizar unas buenas prácticas en la seguridad de la información, tanto en el ámbito empresarial como el personal. No es suficiente con utilizar contraseñas robustas y distintas en cada servicio. Cambiar las contraseñas frecuentemente reduce la posibilidad de sufrir un ciberataque. Es necesario dado que a veces nosotros no hemos sido vulnerables ni comprometidos, sino otras organizaciones, y la exposición de terceros también influye en la organización.

Si estás sufriendo ataques en tu correo electrónico, contacta con nosotros para la realización de un análisis de phishing.